Гроза в начале мая

Любой знаток военной стратегии скажет вам, что огромную роль в успехе любой боевой операции играет внезапность. Будь то план «Барбаросса» (и кто додумался назвать его именем германского императора, который проиграл почти все свои битвы?) или троянский конь, мировая практика показывает, что начальную стадию сражения можно выиграть именно с помощью внезапности. Храбрость воинов, стратегические уловки, подключение резервов и тыловая логистика вступают в игру намного позже. Но если начало проиграно безапелляционно, то до затяжной войны может и не дойти.

Человек, или группа людей, которые придумали, разработали и запустили по миру новую вредоносную программу WanaCrypt0r 2.0, наверняка не понаслышке знакомы с тактическими уловками. Именно поэтому они начали свою вирусную атаку в пятницу 12 мая, ближе к вечеру. Офисный планктон уже мысленно проводит время в барах и клубах, их начальство на полпути к ближайшему аэропорту, системные администраторы открывают у себя в подсобке вторую бутылочку пенного…

И в этот момент на экранах компьютеров появляется сообщение о заражении. Документы, видео, фотографии и, самое главное, базы данных оказываются зашифрованы. Можно ли их восстановить? Конечно. Но для этого необходимо расстаться с некоторой суммой денег. Триста долларов для начала. Через три дня сумма удваивается. А уже через неделю файлы восстановлению подлежать не будут. Оплатить, кстати, можно только криптовалютой — биткоинами. Таково требование новый сетевых пиратов.

Платить таким вымогателям сродни спонсированию терроризма. Хакеры понимают, что, если их действия приносят доход, значит они все делают правильно. Тем не менее многие пользователи сочли за благо расстаться с тремя сотнями баксов во избежание больших проблем. А все потому, что правильно был выбран момент атаки. Многие пользователи и компании оказались попросту не готовы к грамотному ответу. Хмельной пятничный мозг не в состоянии решить криптографическую задачку. Поэтому те компании, для которых вопрос восстановления данных «горел», сразу же оплатили «услуги» хакеров.

По данным американской ассоциации работников IT, около 2000 платежей хакерам было сделано в первые 12 часов после атаки по всему миру. А это, между прочим, почти шестьсот зеленых с каждой «головы». К слову, в России эта сумма составила всего 42 тысячи рублей. По данным Guardian, заплатить за разблокировку своих файлов согласилось немногим более ста человек или компаний.

И ладно бы, если файлы нужны срочно и времени на их дешифровку практически нет. Можно же спокойно разобраться на следующий день. И вот тут сыграл второй психологический фактор. Во многих странах, в том числе в США, большинство крупных компаний используют услуги аутсорсинга для обслуживания своих внутренних компьютерных сетей. И вызвать специалистов в выходной гораздо дороже, чем в штатном режиме.

Кроме того, срок в три дня постоянно психологически давит, заставляя принимать необдуманные решения. Ведь если специалистам компании победить вирус не удастся, спустя три дня придется отдать не триста, а все шестьсот. И в этой дилемме — заплатить сейчас меньше или рискнуть, но в случае неудачи заплатить больше — некоторые выбрали первый вариант. На что, собственно, и был расчет.

Мир под угрозой?

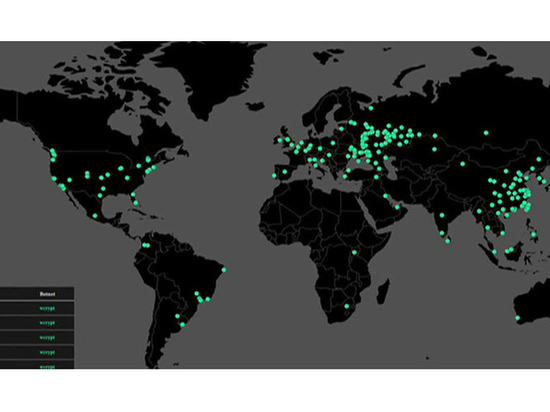

Еще один фактор, который поражает в вирусе WannaCry (сокращенное наименование от WanaCrypt0r 2.0.), — масштаб трагедии. Ведущие антивирусные лаборатории, такие как Kaspersky и Avast, приводят в связи с ней различные данные. Но можно отметить, что атаке подверглись не менее 120 000 компьютеров в 99 странах. Однако, по словам директора Европола Роба Уэйнрайта, эта цифра как минимум в полтора раза больше — двести тысяч пользователей из 150 стран. Financial Times, кстати, сообщала, что хакеры во время атак использовали модифицированную вредоносную программу АНБ США, инструмент американских разведслужб, известный как EternalBlue, который был совмещен с программой-вымогателем WannaCry.

Тем не менее, этот вирус не является чем-то уникальным. Хороший специалист, обладающий достаточно глубокими знаниями в области языков программирования, принципов передачи информации и общих схем шифрования, не без труда, но справится с проблемой. Собственно, что и случилось. Большинство крупных компаний, оказавшихся под прицелом хакеров, с достоинством вышли из ситуации.

Несмотря на то, что наибольший удар пришелся именно на российский рынок, ни госкомпании, ни крупные обслуживающие сервисы не пострадали и избавились от зловредного программного обеспечения. Из установленных фактов заражения можно выделить платежные платформы «Сбербанка» и «Мегафона». До Казахстана вирус почти не добрался. Случаи заражения у нас единичны и стремятся к близким к России регионам.

Как показал анализ, атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS 17-010. Затем на зараженную систему устанавливался руткит, используя который злоумышленники запускали программу-шифровальщик. Стоит отметить, что под угрозой находились и все еще находятся исключительно устройства, использующие операционные системы от Microsoft. В частности, платежные терминалы, автоматизированные системы оплаты и обслуживания, работающие на любой из версий Windows Server. И, конечно же, персональные компьютеры и ноутбуки простых пользователей на любой «винде».

Microsoft сразу же обновил операционную систему Windows и бесплатную антивирусную систему компании, обеспечив защиту от вируса. А на следующий день, 13 мая, компания выпустила обновления даже для тех версий операционных систем, поддержка которых уже прекращена — для Windows XP, Windows 8 и Windows Server-2003.

Казалось бы, теперь все в безопасности? Ан, нет. Оказалось, что новоявленный вирус имеет ряд особенностей. Помимо использования шифровальщика от главного электронного разведывательного агентства США WannaCry имеет способность не только шифровать файлы, но и сканировать сеть на предмет уязвимости. Если зараженный компьютер попал в какую-то другую сеть, вредоносное программное обеспечение (ПО) распространится и в ней тоже — отсюда и лавинообразный характер заражений.

Иными словами, достаточно всего одного зараженного компьютера, чтобы заразить все предприятие. Такое развитие событий можно было наблюдать, например, в Испании, где вирус остановил работу целого машиностроительного производства. То же самое во Франции, Японии. В Бразилии из строя вывело систему регионального суда Сан-Пауло. В России хакеры пытались взломать системы Министерства внутренних дел, Минздрава, МЧС, «Мегафона», Сбербанка. И это им, можно сказать, удалось. Только своевременные и квалифицированные ответные действия технической поддержки крупных компаний помогли избежать катастрофических последствий.

Ключи и замки

Еще одной особенностью вируса является его избирательность — он шифрует не все файлы, а только наиболее «чувствительные»: документы, базы данных, почту. Именно поэтому у неподготовленных граждан вирус вызвал такую панику. Потерять базу данных, скажем, 1С-бухгалтерии — очень сильный удар по делам мелкого или среднего предприятия. Особенно, если под угрозой оказались еще и так называемые «бэкапы», резервные копии системы на определенную дату. В этом случае без помощи квалифицированного специалиста точно не обойтись. Но стоит помнить, что при вопросе — заплатить специалисту или хакерам — всегда лучше выбирать специалиста и не спонсировать хакерскую деятельность.

Тем более что отследить платежи, как и источник вируса никак не получится. Для проникновения WannaCry использует браузер Tor, гарантирующий полную анонимность. А биткоины и вовсе являются исключительно сетевой валютой без привязки к банкам и тем более — конкретным людям.

Кстати, даже если вы уже однажды заплатили или другим способом избавились от вируса, это еще не гарантирует вам безо-пасность. Эксперты прогнозируют вторую волну атак, которая уже началась 15 мая, в понедельник. И в этот раз вирус будет модифицирован. Но защититься от него хотя бы некоторым образом все-таки можно.

Во-первых, стоит включить автоматическое обновление всех операционных систем. Американские разработчики нон-стоп добавляют обновления защиты. И, по их словам, под угрозой сейчас в основном те пользователи, которые отключили автообновление системы. Если же у вас стоит нелицензионная версия ОС, то можно попробовать скачать обновление вручную. Некоторый пиратский софт совместим с официальной продукцией. А вообще стоит давно прекратить использовать нелицензионный софт — хотя бы в основных аспектах — ПО и антивирус. Ведь именно с пиратскими программами зачастую в компьютер и проникают уязвимости.

Второе, что следует сделать всем пользователям — сохранить резервные копии всех данных на жестких носителях или серверах, неподключенных к мировой сети. Таким образом, при попадании вируса в систему ее можно будет попросту форматировать и восстановить из резервных файлов. Такой способ, хоть и эффективный, требует наличия достаточного количества носителей и времени. Зато действует стопроцентно.

Антивирусные лаборатории тоже в спешном порядке стряпают лекарства от новоявленной угрозы. Поэтому, если вы до сих пор скупились на покупку хорошего антивируса, сейчас самое время раскошелиться. Лучше уж официальным разработчикам, чем хакерам. Тем более что антивирус будет защищать ваше устройство не разово, а на протяжении года. Продление подписки обычно значительно дешевле, чем первичная покупка. И опять же — не стоит отключать автообновления.

И, конечно же, не стоит в ближайшие пару месяцев открывать незнакомые ссылки и получать сообщения на электронную почту с незнакомых адресов. Вирус распространяется под видом специализированной документации и обычно замаскирован под официальные документы.

В случае заражения паниковать также не стоит. Сейчас в Сети множество инструкций по самостоятельному решению проблемы. Если вы хоть сколько-нибудь разбираетесь в компьютерном деле, проблему вполне можно будет устранить без привлечения профессионалов. Кроме того, многие умельцы предлагают свои услуги за весьма символическую плату.

Специалисты опасаются, что вирус может также притаиться на тех устройствах, которые не работали долгое время и будут снова включены. Это может вызвать новую цепную реакцию заражения. Но опять же — при должном лечении и главное — профилактике защитить как свое устройство, так и деятельность целой корпорации не проблема.